L'ANSSI fait état d'une campagne d'attaque de plus de trois ans sur les serveurs de Centreon, utilisés par des entreprises technologiques comme Airbus, Orange, Thales ou le ministère de la Justice.

L'Agence française de la sécurité des systèmes d'information (ANSSI) a signalé, lundi 15 février, avoir identifié une campagne malveillante identifiée CERTFR-2021-CTI-2004 (le CERTFR correspondant au Centre gouvernemental de veille, d’alerte et de réponse aux attaques informatiques), dont les premières compromissions ont été relevées à la fin de l'année 2017. Elles se sont poursuivies jusqu'en 2020 à l'aide d'une porte dérobée de type webshell, qui consiste en un code malveillant permettant l'accès à un serveur, à distance. Ici, ce sont les serveurs de Centreon qui ont été visés.

Un catalogue XXL de clients

Centreon ne parle peut-être pas au grand public, mais cette société française, née en 2005, voit ses produits et solutions utilisés par de grands noms français des mondes de la tech et de l'entreprise. Centreon distribue une solution de supervision informatique open source à des sociétés du monde entier, dans le but d'améliorer la résolution de problèmes complexes et d'optimiser les systèmes critiques, le tout au service de la performance des entreprises.

Parmi les clients de Centreon, on retrouve le ministère français de la Justice, l'École Polytechnique, le groupe Pierre & Vacances Center Parcs, EDF, Gaumont, Lacoste, Mandadori, Orange, la RATP, Thales, Total, Softbank Robotics, Accor, Bolloré, Euronews, SwissLife, ArcelorMittal, Sephora, Airbus, Air France-KLM, Action contre la faim, l'AFP, Air Liquide ainsi que de nombreuses autres entreprises et collectivités.

Sauf qu'aujourd'hui, c'est directement Centreon qui fait face aux problèmes (et potentiellement ses nombreux clients, qui pour le moment semblent garder le silence). « L’ANSSI a été informée d’une campagne de compromission touchant plusieurs entités françaises. Cette campagne ciblait le logiciel de supervision Centreon, édité par la société du même nom » confirme l'Agence française de cybersécurité. Centreon, qui aurait subi cette attaque de la fin de l'année 2017 à 2020, a officiellement indiqué qu'aucune version commercialisée du logiciel n'était rattachée à la faille.

Une porte dérobée particulièrement accueillante pour les hackers

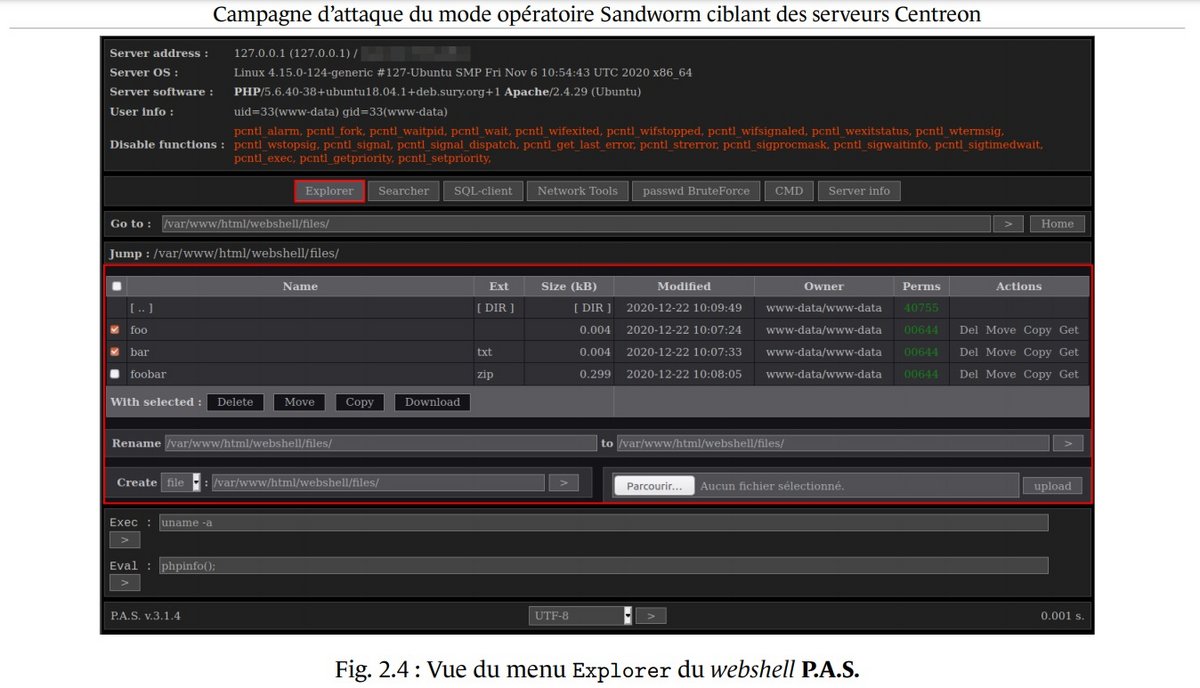

Dans les faits, l'ANSSI indique que cette campagne pirate a touché des prestataires de services informatiques, notamment d'hébergement web. Une backdoor a été déposée sur plusieurs des serveurs de Centreon, exposés sur le Web. Cette porte dérobée correspond au webshell « P.A.S. » dans sa version 3.1.4. Celle-ci fut développée par un étudiant ukrainien, Jaroslav Volodimirovitch Pantchenko, répondant au pseudo Profexer. Le webshell est développé en PHP, et son chiffrement s'appuie sur un mot de passe. Il a souvent été utilisé lors d'attaques sur des sites WordPress.

Les serveurs Centreon ont eu le malheur de tomber sur des fichiers PHP illégitimes. Chaque fichier PHP est en majorité composé d'un code malveillant, compressé, chiffré puis encodé en base64. La dernière petite partie du code permet, elle, la réception du mot de passe fourni par l'opérateur et, par ricochet, le déchiffrement du maliciel.

Une fois pleinement actif, le webshell propose à son émetteur plusieurs fonctionnalités. Pour opérer un résumé simple, il permettait notamment de déplacer, renommer, modifier, copier, supprimer et télécharger des fichiers, voire d'en créer de nouveaux, et de téléverser un fichier sur la machine touchée. Le webshell dispose aussi d'une fonctionnalité de recherche de fichiers et une autre permettant de questionner les bases de données SQL. Et il en existe d'autres (CMD, Server info, Passwd BruteForce).

La Russie, derrière cette campagne de longue durée ?

L'ANSSI l'indique, la campagne présente « de nombreuses similarités avec des campagnes antérieures du mode opératoire Sandworm », mode connu pour lancer des opérations de compromission diffuses, puis pour cibler les victimes les plus stratégiques, parmi toutes les cibles identifiées.

Sandworm est aujourd'hui rattaché à un groupe de pirates militaires russes. Mais il est important de préciser que dans son rapport d'incident, l'ANSSI ne cite à aucun moment la Russie de façon explicite, et ce, sur 40 pages de texte. Il ne s'agit pas ici d'une position politique à proprement parler, l'agence française ayant toujours sciemment décidé de se consacrer exclusivement à l'analyse technique des attaques menées, décelées et endiguées.

Centreon, de son côté, affirme que seule une version open source et désuète de sa solution a été frappée par les différentes compromissions, ce qui limiterait ainsi l'impact de l'attaque. L'entreprise française impute la faille à un « module additionnel développé par un opérateur tiers », module qui serait caduque depuis au moins 2015, soit deux ans avant le début de l'attaque. Une version officielle qui ne suffira peut-être pas à rassurer toutes les parties concernées, de près ou de loin, par ce nouveau piratage d'ampleur.

Source : ANSSI

Bagikan Berita Ini

0 Response to "Les serveurs d'un logiciel utilisé par le ministère de la Justice et de grandes entreprises frappés par des pirates - Clubic"

Post a Comment